前置工作

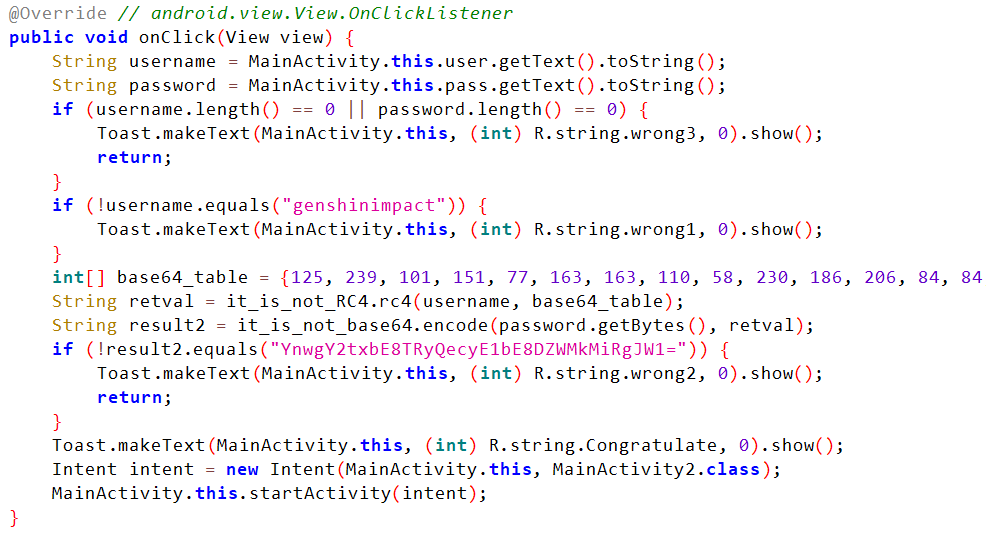

下载附件 genshin_impact.apk,用 Jadx 打开,找到主类 MainActivity

很明确,要解决的就是那一串密码 YnwgY2txbE8TRyQecyE1bE8DZWMkMiRgJW1=

虽然上去是 Base64,但是他叠甲了,我们得对加密代码进行逆向

编写 Base64 解密算法

其实你可以把加密算法丢给 ChatGPT,让他帮你写

public static byte[] decode(String encodedData, String CUSTOM_TABLE) { |

编写解密主算法

用 Jadx 把引用常量替换成常量,比如 int[] base64_table 中的 ItemTouchHelper.Callback.DEFAULT_SWIPE_ANIMATION_DURATION 常量可以直接替换成 250

由于 RC4 的解密就是再加密一次,所以很容易就完成了主类的编写

public class Main { |

最后运行程序,得到 Flag 为 flag{0h_RC4_w1th_Base64!!}